组网需求

单位在网络边界处部署了FW USG6530作为安全网关。为了使私网Web服务器和FTP服务器能够对外提供服务,需要在FW上配置目的NAT。另外,和两台服务器同在一个安全区域,并且IP地址在另一个网段的PC机D也需要访问这两台服务器。由于单位希望PC机D可以使用公网地址访问内部服务器,因此还需要在FW上配置源NAT功能。

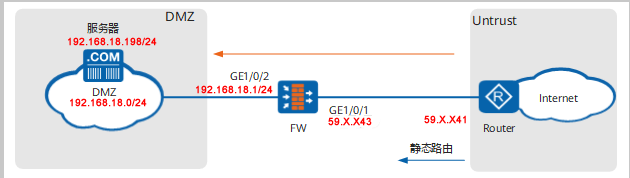

除了公网接口的IP地址外,单位还向ISP申请了三个公网IP地址,其中59.X.X.43、59.X.X.44、59.X.X.45作为内网服务器对外提供服务的地址,1.1.1.11作为PC D地址转换后的公网地址。网络环境如所示,其中Router是ISP提供的接入网关。

数据规划

| 项目 | 数据 | 说明 | |

|---|---|---|---|

| GigabitEthernet1/0/0 | IP地址:59.X.X.43 安全区域:Untrust | 实际配置时需要按照ISP的要求进行配置。 | |

| Vlanif18 | 地址:192.168.18.198/24 安全区域:Trust | 内网服务器需要将192.168.18.1配置为默认网关。 | |

| 源NAT地址池地址 | 59.X.X.44 | 源NAT地址池addressgroup2,公网IP nat address-group addressgroup2 | |

| 目的NAT地址池地址 | 192.168.18.198 | 目的NAT地址池,内网IP destination-nat address-group addressgroup1 | |

| 路由 | 缺省路由 | 目的地址:0.0.0.0下一跳:59.X.X.41 | 为了内网服务器对外提供的服务流量可以正常转发至ISP的路由器,可以在FW上配置去往Internet的缺省路由。 |

配置思路

1、公网用户通过双向NAT访问内部服务器

#配置安全策略,允许公网用户访问内部服务器

security-policy rule name in_server source-zone untrust destination-zone trust destination-address 192.168.13.201 mask 255.255.255.255 destination-address 192.168.18.198 mask 255.255.255.255 action permit

#配置目的NAT地址池,内网IP。

destination-nat address-group addressgroup1 section 192.168.18.198 192.168.18.198

#配置NAT策略,允许公网用户访问内网的服务器IP地址池。

2、私网用户使用公网地址访问内部服务器(源NAT+静态目的NAT)

#配置安全策略,允许内部网络用户访问内部服务器

#配置源NAT地址池addressgroup2,公网IP。

nat address-group addressgroup2 mode pat section 0 59.60.18.44 59.60.18.44 route enable

#配置NAT策略,允许内部网络访问内网的服务器IP地址池。

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。