移动办公用户使用SecoClient通过隧道分离技术同时访问企业内网及Internet

https://support.huawei.com/enterprise/zh/doc/EDOC1000154804/43056170 https://support.huawei.com/hedex/hdx.do?docid=EDOC1100149311&id=ZH-CN_TASK_0178941420

企业总部网关开启隧道分离功能,移动办公用户使用SecoClient拨号,需要加密的流量通过L2TP over IPSec VPN隧道接入企业内网,无需加密的流量直接进入Internet。

背景信息

在非隧道分离场景下,移动办公用户通过L2TP over IPSec接入企业内网时所有对外访问的流量都要通过VPN隧道接入企业总部网关,用户无法直接访问本地局域网及Internet。

若想要在通过VPN隧道访问企业内网的同时直接访问本地局域网或Internet,有以下两种实现方式可供选择:

- 第一种方式通过配置UniVPN实现。移动办公用户在UniVPN上手动配置路由,指定需要使用VPN连接的会话的目的IP地址,成功建立连接后,除指定目的IP地址以外的其他流量都可以直接访问本地局域网或Internet。

- 第二种方式通过配置企业总部网关实现。企业网络管理员在企业总部网关开启隧道分离功能,在网关侧统一配置需要使用VPN连接的会话的ACL信息,并将ACL信息推送给UniVPN客户端。当UniVPN的路由配置方式为Mode Config时,会接收到网关推送的ACL信息,使需要加密的流量通过VPN隧道接入企业内网,无需加密的流量直接访问本地局域网或Internet。

通过对比以上两种实现方式可以看出:

- 第一种实现方式对移动办公用户来说配置较为复杂,用户很难及时更新维护IP地址列表且更换设备后需要重复配置。

- 第二种实现方式只需在企业总部网关统一进行ACL信息的配置和维护,对移动办公用户来说配置简单、无需维护。

本例中结合第二种实现方式,详细介绍了配置隧道分离的具体方法。

组网需求

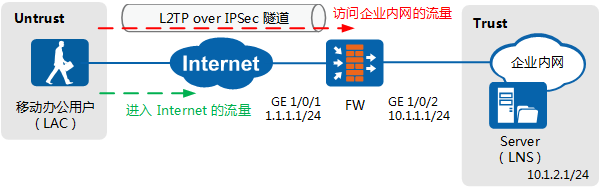

如图3-3所示,移动办公用户使用隧道分离技术,在访问企业内网的同时访问Internet。

具体要求如下:

- 需要加密的流量通过L2TP over IPSec VPN隧道接入企业内网。

- 无需加密的流量不经过隧道,直接进入Internet。

图3-3 移动办公用户使用UniVPN通过隧道分离技术同时访问企业内网及Internet组网图

数据规划

| 项目 | 数据 |

| LNS | 接口配置 接口号:GigabitEthernet 1/0/0 IP地址:59.60.X.X/29(192.168.18.235/24) 安全区域:Untrust 接口号:interface Vlanif180 IP地址:192.168.180.1/24 安全区域:Trust |

| Virtual-Template接口配置 接口号:Virtual-Template 0 IP地址:172.16.180.1/24 安全区域:Untrust | |

| L2TP配置 认证方式:PAP 隧道验证:开启 隧道验证密码:ab**@6*1 对端隧道名称:ipsec_tunnel_split | |

| 地址池和用户配置 地址池名称:l2tp 地址范围:172.16.180.2~172.16.180.254 用户认证名称:vpn0001@ab**41 用户认证密码:FjQz****-6*1 | |

| IPSec配置 IPSec安全策略类型:模板方式IPSec安全策略 安全协议:ESP ESP协议验证算法:SHA2-256 ESP协议加密算法:AES-256 预共享密钥:Admin@641 本端ID类型:IP 对端ID类型:any | |

| IKE配置 IKE版本:IKEv1 IKE使用的验证算法:SHA2-256 IKE使用的加密算法:AES-256 DH组:group2 说明: 隧道分离功能仅在IKEv1版本下支持。 | |

| LAC | L2TP配置 认证模式:PAP 隧道名称:ipsec_tunnel_split 隧道验证:开启 隧道验证密码:ab**@6*1 |

| IPSec配置 ESP协议验证算法:SHA2-256 ESP协议加密算法:AES-256 预共享密钥:Admin@641 对端地址:59.60.X.X(192.168.18.235) | |

| 用户配置 用户名:vpn0001@ab***1 密码:FjQz*****6*1 |

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。